Análisis Forense Informático, Ciberseguridad, Formación

Recolección de elementos volátiles en Windows

Cómo realizar una extracción de elementos volátiles en Windows utilizando herramientas del sistema y un software llamado Redline.

Una de las partes más críticas a la hora de realizar análisis forense informático es el proceso de recolección de elementos volátiles. Debemos alterar lo mínimo posible el sistema y asegurar la integridad de los datos extraídos.

También es muy importante asegurar la integridad de los datos extraídos, utilizando por ejemplo sumas de verificación en SHA-256 o SHA-512 (no debemos usar MD5 ya que no es resistente a colisiones, por lo que se considera obsoleto).

Caso práctico – Entorno

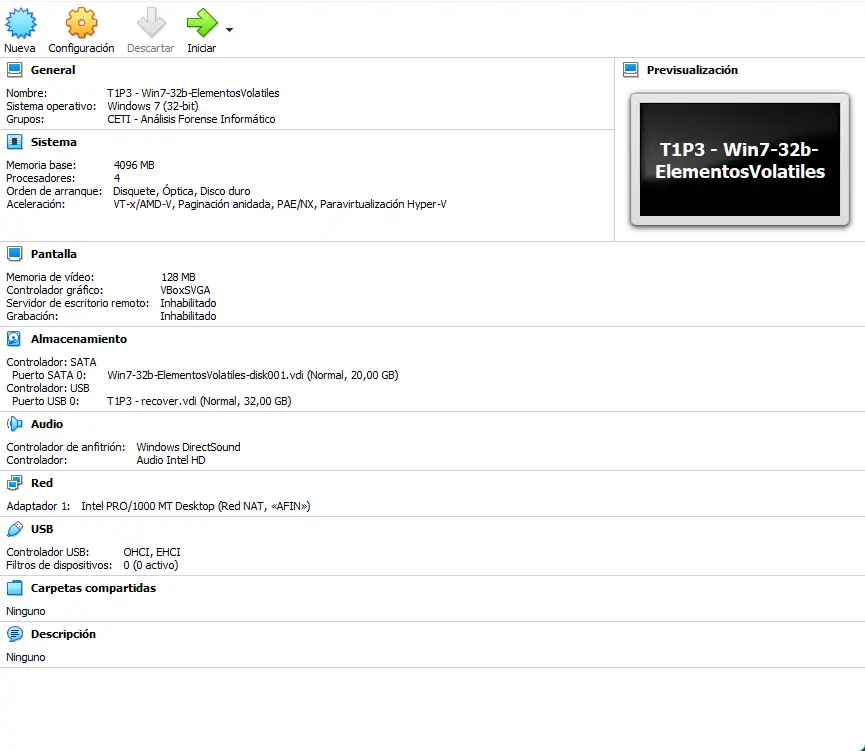

Para esta práctica se ha utilizado como entorno una máquina virtual Windows 7 en la que se sospecha que el usuario ha tenido un comportamiento sospechoso. Nuestra misión es extraer toda la información que podamos del equipo para corroborar estas sospechas. Se proporcionan los siguientes enlaces de descarga de la OVA:

Los datos de inicio de sesión en la cuenta son los siguientes:

Usuario: alumno

Clave: abc123.

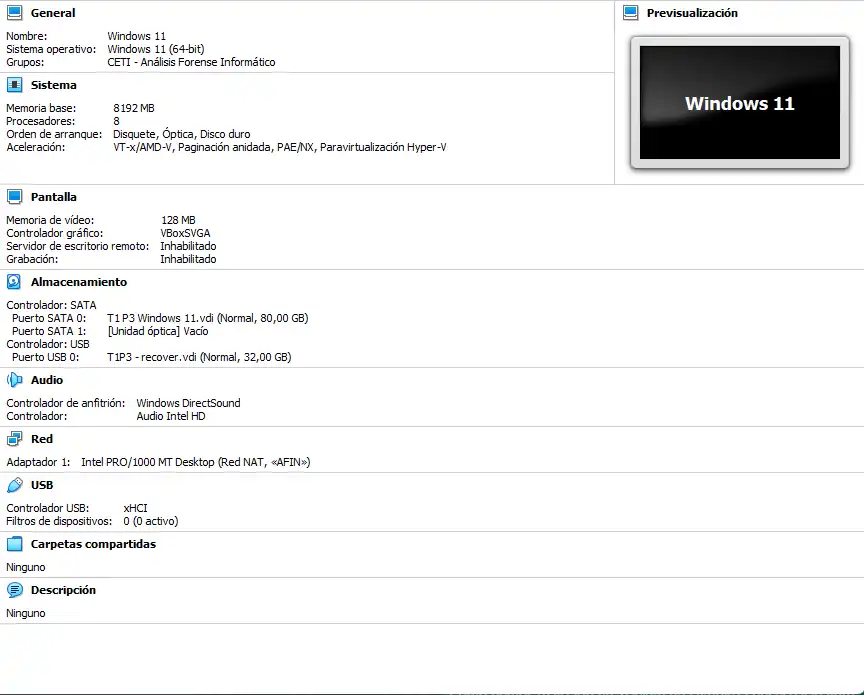

Para la preparación del medio extraíble en el que se han alojado los scripts de recolección de los elementos volátiles y su posterior análisis se ha utilizado una máquina Windows 11, aunque se puede utilizar cualquier máquina virtual a nuestra elección (siempre que sea un entorno Windows, debido a las restricciones de Redline).

Como veremos más adelante, si nuestra máquina de análisis tiene un Software antivirus instalado, debemos crear una excepción en el medio extraíble para que no sea analizado, ya que algunas utilidades de extracción pueden ser detectadas como malware.

También se proporciona un volumen VDI con el script de recolección, las utilidades de Nirsoft, sysinternals y Redline:

El script de recolección

Para realizar la recolección de elementos volátiles de forma manual, utilizando las herramientas del propio sistema y algunas utilidades de las que hablaremos en los siguientes puntos, se ha optado por la creación de un fichero de procesamiento por lotes.

windows-scrapper.bat se encarga de ejecutar cada una de las utilidades, volcar su resultado a un fichero con una estampada de tiempo y calcular las sumas de verificación SHA-256 y SHA-512.

Cuando el script ha recolectado toda la información necesaria comprime los resultados en un fichero del que también calcula las sumas de verificación.

Utilidades Nirsoft

Nirsoft es un sitio web que proporciona una serie de herramientas gratuitas para los sistemas operativos Windows. estas utilidades nos permiten acceder a información oculta en Windows (como por ejemplo credenciales almacenados en Windows, en diferentes navegadores, clientes de correo electrónico, historiales de búsqueda, información sobre los procesos activos, etc.)

Debido al comportamiento necesario para extraer los datos, algunas aplicaciones de Nirsoft son catalogadas como Malware por muchos antivirus

Debemos tener esto en cuenta para realizar exclusiones en los directorios de descarga de estas utilidades

Utilidades Sysinternals

Sysinternals es un sitio web creado en 1996 en el que están disponibles utilidades avanzadas de Windows para administrar, solucionar problemas y diagnosticar Windows. Dispone de un sitio web desde el que podemos ejecutar directamente las utilidades (o descargarlas), la información oficial de Microsoft y también existe una suite en la tienda de Microsoft.

Redline

Redline es una herramienta gratuita que ayuda en la seguridad de punto final brindando capacidades de análisis forense informático.

Puede extraer tanto información de procesos e historiales del sistema como realizar un volcado de memoria volátil, buscando signos de infección o actividad maliciosa.

El análisis de los elementos volátiles capturados por Redline debe hacerse en Windows, sin embargo también es capaz de extraer información de sistemas Linux y Mac OS X.

Recolección de elementos volátiles en vídeo

Conclusiones finales

Como hemos visto en el vídeo, podemos automatizar la recolección de elementos volátiles utilizando las herramientas del sistema y las que coloquemos en un medio extraíble creando un script de extracción.

Sin embargo, el uso de una herramienta como Redline facilita muchísimo el proceso de recolección, proporciona integridad de los datos al añadir las sumas de verificación automáticamente y nos proporciona una visión clara y ordenada de todos los datos extraídos.

Contenido adicional

- GitHub – Contenido del caso práctico

- GitLab – Contenido del caso práctico

- Codeberg – Contenido del caso práctico

- BitBucket – Contenido del caso práctico

- Odysee – Recolección de elementos volátiles (por comandos y Redline)

- TubEdu – Recolección de elementos volátiles (por comandos y Redline)

- HardLimit – Recolección de elementos volátiles (por comandos y Redline)

- YouTube – Recolección de elementos volátiles (por comandos y Redline)

Análisis Forense Informático

- Borrado seguro y recuperación de ficheros en Windows

- Recolección de elementos volátiles en Windows 7

- Odysee – Lista de reproducción de Análisis Forense Informático

- TubEdu – Lista de reproducción de Análisis Forense Informático

- HardLimit – Lista de reproducción de Análisis Forense Informático

- YouTube – Lista de reproducción de Análisis Forense Informático

Análisis Forense Informático, Batch, Ciberseguridad, Redline, Windows

Comments RSS Feed